Quelqu’un peut-il pirater mon téléphone via le Wi-Fi ?

Le piratage lui-même est une technologie sensiblement différente. Cependant, les techniques de piratage se développent rapidement, d’autant plus que les pirates conçoivent toujours de nouvelles innovations pour accéder à nos informations et données personnelles. L’une des méthodes standard modernes de piratage est le piratage Wi-Fi.

Le piratage du Wi-Fi, cependant, est de deux types : le premier où le pirate détourne votre Wi-Fi vers son propre appareil. La deuxième (considérée comme plus dangereuse), où le pirate intercepte votre Wi-Fi pour accéder à l’appareil connecté.

Les pirates professionnels laissent parfois leur Wi-Fi gratuit au public comme appât. Ainsi, lorsqu’une personne connecte son téléphone ou son PC à ce réseau Wi-Fi gratuit, l’adresse IP de son appareil est enregistrée dans le routeur.

Comment pirater l’iPhone de quelqu’un par Wi-Fi

Il existe plusieurs façons de pirater l’iPhone de quelqu’un via le Wi-Fi. L’un de ces moyens consiste à utiliser des outils de surveillance, comme des applications ou des logiciels. L’un de ces outils est ClevGuard, considéré comme le meilleur parmi ses pairs.

Avec ClevGuard, vous pouvez bénéficier de nombreux avantages en tant qu’utilisateur. Cependant, supposons que vous entendez parler du ClevGuard pour la première fois. Dans ce cas, vous pouvez vous estimer heureux car cette application vous fournira tout ce dont vous avez besoin pour pirater un appareil ou surveiller quelqu’un d’autre.

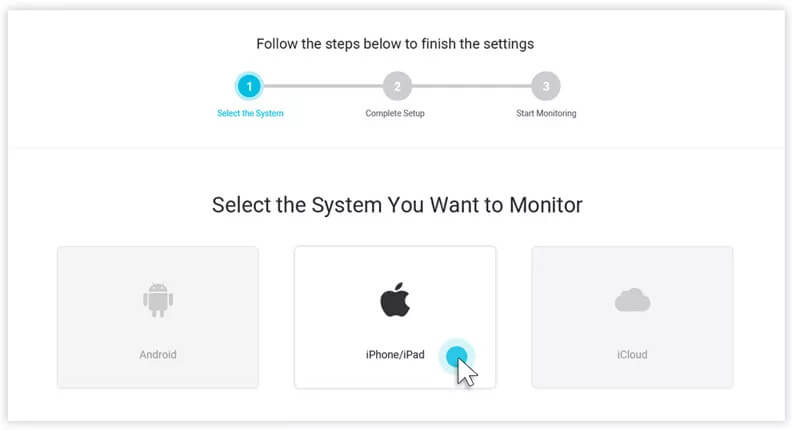

Guide simple pour finir de pirater l’iPhone par le Wi-Fi

Avant de pouvoir profiter des avantages de ClevGuard, comme le piratage du téléphone de quelqu’un par le biais du Wi-Fi, vous devez d’abord suivre certaines étapes de base. Attention, ClevGuard est un outil premium, vous devrez donc peut-être acheter des plans adaptés à vos besoins. Considérez les étapes suivantes :

Étape 1. Enregistrer un compte ClevGuard

Comme pour la plupart des autres communautés premium, vous devez créer un compte sur ClevGuard avant de pouvoir profiter de ses incroyables fonctionnalités. Après avoir visité la page d’accueil, il vous sera demandé de vous inscrire ou de créer un compte. A partir de là, vous fournirez les détails nécessaires avant de passer à l’étape suivante.

Étape 2. Téléchargez l’application sur l’ordinateur cible

Après l’enregistrement, l’étape suivante consiste à télécharger l’application sur l’ordinateur que vous souhaitez utiliser pour le piratage. L’application ClevGuard est également disponible pour PC, vous ne devriez donc pas avoir de problème à l’installer sur l’ordinateur cible.

Étape 3. Connectez l’iPhone cible à l’ordinateur via un câble USB.

Cette troisième étape est celle où vous devrez connecter l’iPhone que vous avez l’intention de pirater à l’ordinateur. Pour ce faire, vous devez toutefois utiliser un câble USB. Notez également que vous ne devez connecter l’iPhone à l’ordinateur qu’une seule fois. La fois suivante, vous pourrez surveiller l’iPhone avec le Wi-Fi sans le connecter à l’ordinateur.

Étape 4. Surveiller l’iPhone cible sur le tableau de bord ClevGuard

C’est la dernière étape. Désormais, vous pouvez facilement surveiller l’iPhone de la personne concernée depuis le tableau de bord de votre compte ClevGuard. Vous pouvez facilement voir toutes les activités sur le téléphone, y compris l’historique du navigateur de la personne.

Comment espionner un téléphone Android via le Wi-Fi

Les attaques de type « Man-in-the-middle » sont assez courantes dans le domaine de la cybersécurité. Le MITM permet aux attaquants d’écouter ce sur quoi deux cibles communiquent. L’attaque se situe entre deux hôtes communiquant légitimement, ce qui permet à l’attaquant d’écouter une conversation qu’il n’était pas censé écouter – d’où le nom de « man-in-the-middle ».

Types d’attaques MITM

Il existe plusieurs façons pour un pirate d’utiliser le système man-in-the-middle pour attaquer une cible. Voici une liste des types courants d’attaques MITM :

- Spoofing de l’APR

- Usurpation de mDNS

- Usurpation d’identité DNS

Vous trouverez également ci-dessous quelques techniques d’attaque MITM :

- Sniffing

- Injection de paquets

- Détournement de session

- Suppression de SSL

Comment espionner un téléphone Android avec une attaque MITM

L’utilisation d’attaques MITM pour espionner les téléphones Android est devenue relativement facile de nos jours. Les étapes sont les suivantes :

Étape 1 : Créez un compte.

Étape 2 : Installez le logiciel sur les appareils androïdes des deux hôtes.

Étape 3 : commencez à surveiller les activités des deux hôtes, c’est-à-dire que vous pouvez lire leur conversation. L’attaque MITM vous permet d’agir comme l’autre personne dans la conversation. En gros, quand A et B ont une conversation, vous pouvez être la personne intermédiaire. Cela signifie que A pensera que vous êtes B, et B croira que vous êtes A. Grâce à cela, vous pouvez obtenir des informations des deux parties simultanément.

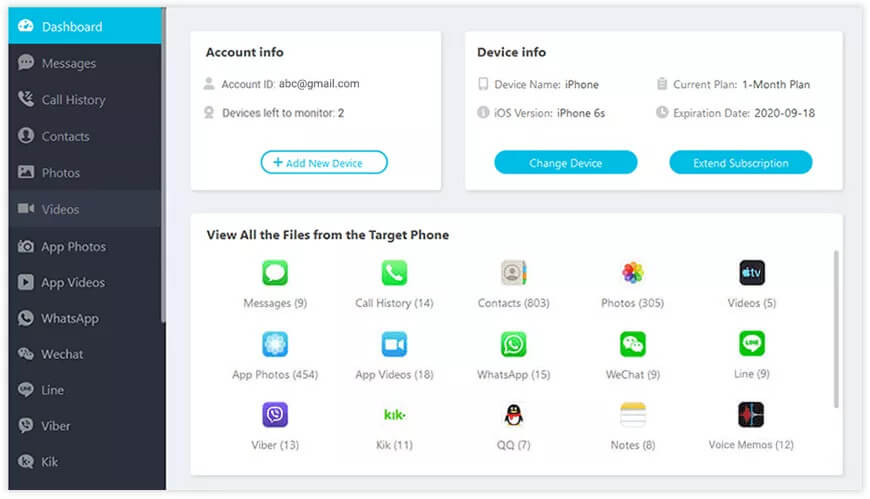

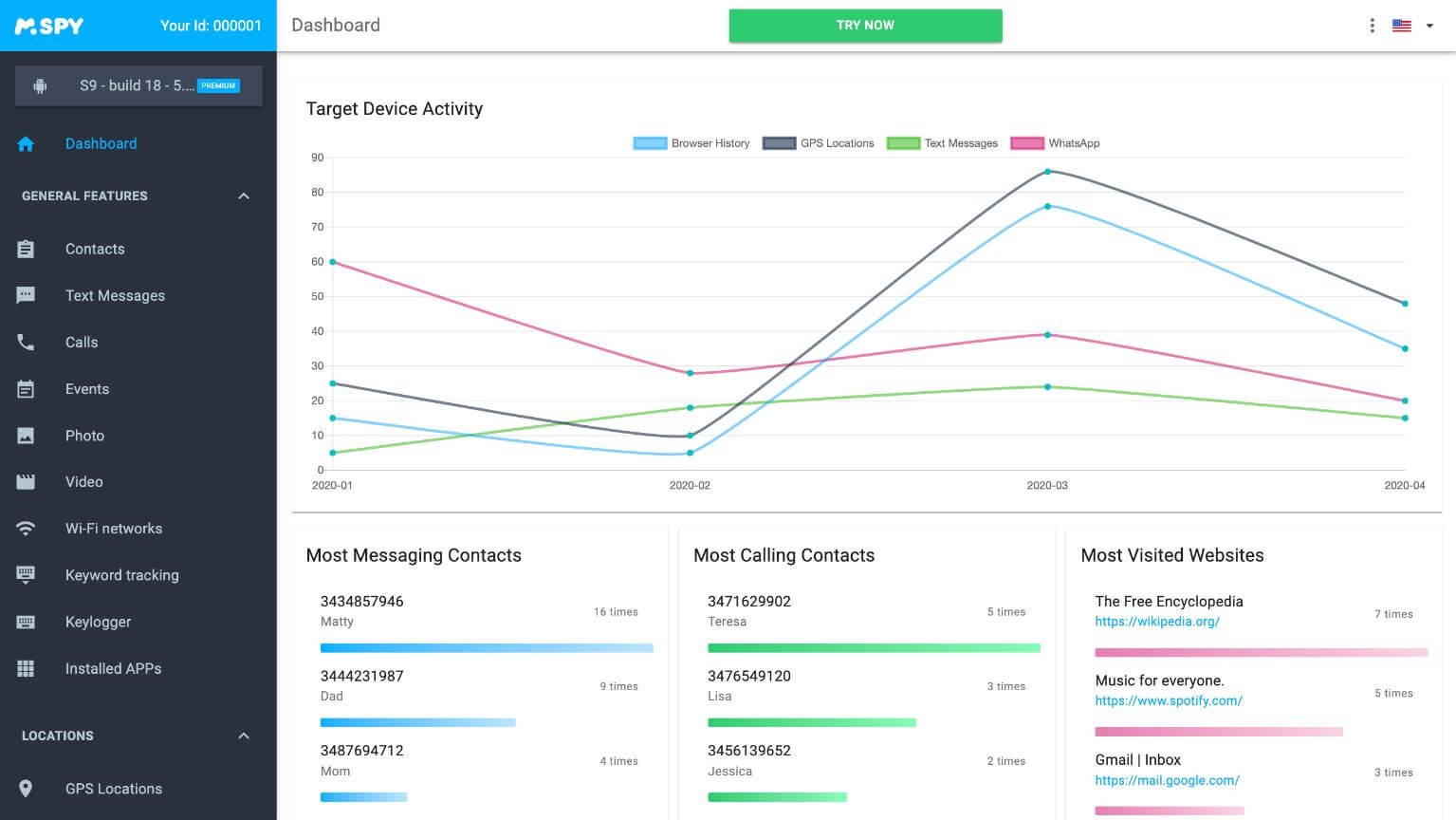

Un meilleur moyen de surveiller un téléphone Android : mSpy

Il y a plusieurs raisons pour lesquelles mSpy est le meilleur outil pour vous si vous avez l’intention de surveiller les activités d’une autre personne. Avec tous les avantages et les fonctions fantastiques associés à mSpy, vous conviendrez qu’il s’agit du meilleur logiciel de surveillance qui soit. Voici les raisons pour lesquelles de nombreuses personnes choisissent mSpy :

- Suivre et synchroniser l’emplacement en temps réel et fournir l’historique des emplacements : mSpy ne se contente pas de suivre l’emplacement de votre cible en temps réel mais fournit également les emplacements de tous les endroits où votre cible s’est rendue. Tout cela se fera sans que la cible ne s’en rende compte.

- Voir les messages envoyés, reçus et supprimés : Un autre avantage incroyable de l’utilisation de mSpy est que vous aurez accès à tous les messages que votre cible a reçus et envoyés ; même ceux qui ont été supprimés seront disponibles pour vous. Cela signifie que votre cible ne pourra rien vous cacher.

- 100% caché avec le mode vol : mSpy est 100% furtif. Votre cible ne se doutera jamais de ce qui se passe, sauf, bien sûr, si vous décidez de le lui dire vous-même. Mais en outre, toute activité que vous effectuez ou visualisez à distance restera cachée à la cible.

- Surveillez les applications de médias sociaux telles qu’Instagram, Facebook, Snapchat et WhatsApp : Avec mSpy, vous pouvez également surveiller les comptes de médias sociaux de votre cible. Les messages, photos ou vidéos que la personne a envoyés ou reçus seront à votre disposition. Même si la cible les supprime, vous aurez toujours accès à ces informations.

- Capturez des captures d’écran et piratez les caméras du téléphone à distance : cette fonction n’est disponible que pour quelques outils de surveillance. Avec mSpy, vous pouvez faire des captures d’écran des activités en cours sur l’appareil de votre cible. En outre, vous pouvez activer à distance l’appareil photo du téléphone de votre cible pour prendre des photos à distance.

Conseils : Comment éviter le piratage du téléphone par le Wi-Fi

Le commun des mortels pense que le piratage Wi-Fi consiste simplement en l’intrusion d’un pirate dans son réseau Wi-Fi. Mais le piratage du Wi-Fi est plus que cela ; un pirate professionnel peut utiliser le Wi-Fi pour suivre les utilisateurs par leur appareil, utiliser des attaques de phishing pour compromettre les mots de passe et exposer des informations sur les lieux de voyage ou de travail d’une personne. Vous pouvez réduire le risque d’être attaqué en suivant les étapes ci-dessous :

- Supprimez les réseaux inutiles de votre liste de réseaux préférés

- Cryptage de votre trafic local grâce à un VPN

- Désactiver la connexion automatique lors de l’adhésion à un réseau

- Ne jamais utiliser de réseaux cachés

- Désactiver la fonctionnalité WPS sur les routeurs

- Ne réutilisez jamais les mots de passe pour le Wi-Fi

- Isoler les clients dans leur propre sous-réseau

Conclusion

Bien que la méthode de piratage du téléphone d’une personne puisse être étrangère à une personne moyenne, elle est très possible. Et vous pouvez atteindre vos objectifs facilement en vous abonnant à mSpy pour un accès plus facile et la possibilité de profiter d’autres fonctionnalités. Essayez le mSpy premium aujourd’hui. Vous serez heureux de considérer cet outil, car il possède tout ce que vous pouvez exiger d’un logiciel de surveillance.